Entzug der Rechtsgrundlage

Privacy Shield für ungültig erklärt: Welche Auswirkungen hat das für den internationalen Datentransfer

Was müssen betroffene Unternehmen nun beachten?

Von Bernd Stamp, Channel Sales Manager DACH bei Entrust

Das vom Europäischen Gerichtshof (EuGH) gefällte Urteil "Schrems II" vom 16. Juli 2020 ist in aller Munde, da es nicht unerhebliche Auswirkungen auf denUmgang und den Schutz von Personendaten in international tätigen Unternehmen hat. Welche praktischen Folgen hat die Rechtsprechung des EuGH auf den internationalen Datentransferaber im Detail? Mit dem Urteil des Europäischen Gerichtshofes Mitte letzten Jahres wurde die als Privacy Shield bekannte Rahmenvereinbarung zwischen den USA und der EU für ungültig erklärt. Demnach dürfen personenbezogene Daten von EU-Bürgern nur an Drittländer außerhalb des Europäischen Wirtschaftsraums übermittelt werden, wenn sie in diesem Drittland einen im Wesentlichen gleichwertigen Schutz genießen wie in der EU. Für die USA hat der EuGH ein solches Schutzniveau verneint.

Ende der Privacy Shield zwischen der EU und den USA?

Um die exakten Auswirkungen dieser Entscheidung für Unternehmen ableiten zu können, gilt es thematische Details zu beleuchten: Was genau sind also die Inhalte der Rahmenvereinbarung Privacy Shield? Der EU-US Privacy Shield (auch EU-US-Datenschutzschild) ist eine informelle Absprache auf dem Gebiet des Datenschutzrechts, die von 2015 bis 2016 zwischen der Europäischen Union und den Vereinigten Staaten von Amerika ausgehandelt wurde. Sie besteht aus einer Reihe von Zusicherungen der US-amerikanischen Bundesregierung und einem Angemessenheitsbeschluss der EU-Kommission. Die Kommission hatte am 12. Juli 2016 beschlossen, dass die Vorgaben des Datenschutzschilds dem Datenschutzniveau der Europäischen Union entsprechen.

Die Absprache regelt den Schutz personenbezogener Daten, die aus einem Mitgliedsstaat der Europäischen Union in die USA übertragen werden. Sie war notwendig geworden, nachdem der Europäische Gerichtshof (EuGH) im Oktober 2015 die bis dahin angewendete Safe-Harbor-Entscheidung der Europäischen Kommission für ungültig erklärt hatte. Am 16. Juli 2020 erklärte der EuGH aber nun mit dem Schrems II-Urteil den Angemessenheitsbeschluss der EU-Kommission über das EU-US Privacy Shield mit sofortiger Wirkung für ungültig.

Entzug der Rechtsgrundlage

Über dieses Urteil hinaus äußerte der EuGH Zweifel daran, ob Standardvertragsklauseln (SCC) die Übermittlung personenbezogener Daten in die USA rechtfertigen können. Beide Mechanismen können einen Zugriff durch US-Behörden nicht verhindern. Was ist der Grund hierfür? Zum einen haben US-Geheimdienste weitreichende Befugnisse, auf Datenbestände zuzugreifen, auch in Bezug auf Nicht-US-Bürger. Zum anderen schafft auch das Ombudssystemdes US-Außenministeriums keinen Rechtsschutz nach Maßgabe der Europäischen Grundrechtecharta. Ein Datenschutzgesetz auf Bundesebene ist also nicht gegeben und daher unterstehen die Behörden keinem Datenschutzregime.

Auswirkungen und Konsequenzen

Nun ist jeder Verantwortliche im Sinne des Datenschutzrechts aufgerufen, seine Daten-übermittlungen in Drittländer und die hierfür genutzten Grundlagen nach Kapitel V der DSVGO zu überprüfen. Datenübermittlungen in die USA, die bisher auf das EU-US Privacy Shield gestützt wurden, müssen nun nach Artikel 46 DSGVO durch eine wirkungsvolle Schutzmaßnahme abgesichert werden. Das heißt, es ist mit zusätzlichen Maßnahmen sicherzustellen, dass die personenbezogenen Daten auch im jeweiligen Drittland stets angemessen geschützt sind. In diesem Zusammenhang wäre nach dem Brexit nun auch eine vorbeugende Prüfung der Übermittlung nach Großbritannien empfohlen.

Augenmerk auf Speicherung internationaler aber auch nationaler Daten

Für international, aber auch national agierende Unternehmen ist vor allem wichtig zu verstehen, worauf sie im Hinblick auf die Schrems II-Entscheidung in Sachen Datenspeicherung achten müssen. Firmen sollten dringend klären, bei welchem Anbieter ihre Unternehmensdaten gespeichert und verarbeitet werden. Im Zeitalter der Digitalisierung setzen immer mehr Firmen bei der Datenspeicherung auf eine Cloud-Strategie. Hier spielen eine Vielzahl Applikationen und Services wie beispielsweise Office 365 von Microsoft, Infrastruktur- und Plattform-Services von Amazon AWS, Microsoft Azure, Google, SaaS-Anwendungen (Software-as-a-Service oder Cloud-Applikationen) von Salesforce, Servicesnow und viele mehr eine Rolle. Die große Mehrheit dieser Applikationen wird von US-Unternehmen betrieben. Nutzer sollten sich also bewusst machen, dass die Speicherung und Verarbeitung ihrer Daten dann auch zu 100% bei diesen US-Unternehmen liegen.

Verschlüsselung als Lösung: Ansätze &Vorteile

Eine jährlich vom Ponemon Institut im Auftrag von Entrust (ehemals nCipher Security),durchgeführte2020 Global PKI andIoT Trends Study zeigt die Zunahme der Verschlüsselung von IOT-Geräten, -Plattformen und Datenspeichern, diese liegt aber insgesamt nur bei 33% - ein Risiko für sensible Daten.

Unternehmen werden immer abhängiger von digitalen Informationen und sind mit immer raffinierteren Cyberangriffen konfrontiert. Weltweit steigt der Umfang und das Ausmaß der Datenschutzinfrastruktur in Unternehmen, was sich laut Untersuchungen von Entrust in einer erheblichen Zunahme von Public-Key-Infrastrukturen (PKI) widerspiegelt.Mit Hilfe von PKIs lässt sich der Zugriff auf Daten kontrollieren und die Identität von Personen, Systemen und Geräten ermitteln.PKIs gewährleisten die Sicherheit wichtiger digitaler Initiativen wie zum Beispiel die Nutzung der Cloud, der Einsatz mobiler Geräte und digitaler Identitäten sowie das Internet of Things (IoT). Den größten Zuwachs bei PKI-Anwendungen verzeichnet die aktuelle Studie im Bereich Internet of Things: 47 Prozent der Befragten gaben diesen Trend als Hauptgrund für das Wachstum ihrer PKI- Infrastruktur an (ein Anstieg von 26 Prozent innerhalb der letzten fünf Jahre). Die Nutzung Cloud-basierter Dienste steht mit 44 Prozent der Befragten an zweiter Stelle.

Die EU-Datenschutzgesetze können nur erfüllt werden, wenn Unternehmen mit zusätzlichen technischen Maßnahmenarbeiten, die für die Übermittlung und Speicherung von Daten einen bestmöglichen Schutz garantieren. Um sensible Daten unabhängig von ihrem Speicherort zu schützen, gibt es verschiedene Methoden, auch genannt datenzentrische Sicherheit.Diese Methoden garantieren den Schutz von Daten auch dann, wenn sie gestohlen wurden oder auf einem öffentlich zugänglichen System gespeichert werden. Abhängig vom Datentyp gibt es die Möglichkeiten der Verschlüsselung, Anonymisierung, Pseudonymisierung oder Tokenisierung der Attribute in Applikationen und Datenbanken, oder die transparente End-zu-End-Verschlüsselung von Dokumenten, E-Mails und Anhängen.

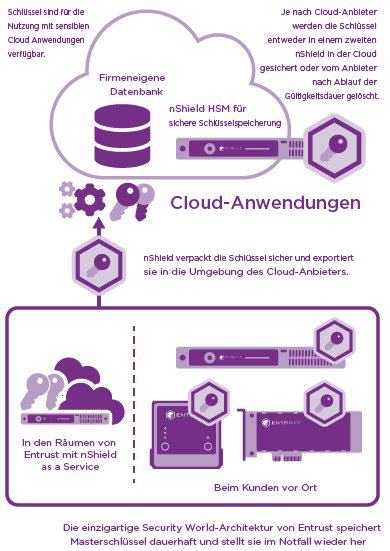

Beim Thema Verschlüsselung sollte zudem ein wichtiges Augenmerk auf das Management der Schlüssel gelegt werden: Am sichersten ist es, die Schlüssel in einem Hardware Security Modul zu speichern. HSMs (Hardware-Sicherheitsmodule) sind für die effiziente und sichere Ausführung kryptografischer Operationen oder Applikationen gebaut und befreien Unternehmen von allen Risiken in punkto Schlüsselmanagement.

Als sicherste Methode gilt die Verwendung einer eigenen Verschlüsselungslösung (BYOE – Bring Your Own Encryption) und die Verwaltung der Schlüssel via HSM. Alternativ werden zudem von Cloud-Services-Anbietern integrierte Verschlüsselungslösungen angeboten.

Vorteile von BYOE-Ansätzen:

>> BYOE-Lösungen bieten die Möglichkeit Daten in Cloud-Applikationen zu schützen, indem sie verschlüsselt werden, bevor sie ins öffentliche Netz gelangen.

>> Unternehmen können mit dem Einsatz von BYOE sicherstellen, dass auch Administratoren keine Einsicht auf Kunden-Daten in der eigenen Infrastruktur oder in IaaS (Infrastructure as a Service) bzw. Paas (Platformas a Service) haben.

>> BYOE ermöglicht die transparente Dokumenten-Verschlüsselung für viele Arten von Files: Dabei werden DocumentRights Management-Lösungen (DRM) verwendet. Bei Dokumenten geht es nicht nur um den Zugriff, sondern auch um die Bearbeitung, Weiterleitung, das Drucken oder um ein anderweitigesVerwenden des Dokuments.

>> Zudem ist mit BYOE eine Ende-zu-Ende-Verschlüsselung von E-Mails und Anhängen jeglicher Größe möglich.

Unterschiedliche Ansätze für die Schlüssel-Verwaltung

Bring Your Own Key (BYOK): Bei dieser Methode werden Schlüssel in der eigenen Umgebung erstellt und danach in die Cloud-Umgebung hochgeladen. Hier wäre zu beachten, dass die Schlüssel nur von der eigenen Mandanten ID (Tendant ID) verwendet werden können. Zudem darf es nicht mehr möglich sein, die Schlüssel aus dem HSM des Cloud-Service-Anbieters zu exportieren.

Hold Your Own Key (HYOK): Hier werden die Schlüssel in unternehmenseigenen HSMs erstellt und verwaltet. Der Zugriff eines Cloud-Service-Anbieters auf die Schlüssel ist zu keinem Zeitpunkt möglich. Verfügt das Unternehmen über eine eigene IT-Administration, kann es die HSMs selbst implementieren und betreiben. Alternative Lösungen bieten Managed HSM Provider.

Als Faustregel gilt: Niemals Verschlüsselung und Schlüsselverwaltung eines einzigen Anbieters verwenden – hier wird eine strikte Trennung empfohlen. Die Schlüssel beim Cloud-Service-Anbieter auf dessen Systemen zu erstellen und auch durch ihn verwalten zu lassen wäre deshalb ein No-Go.

Fazit:

Als Folge des Schrems II-Urteils müssen sich Unternehmen wieder verstärkt mit dem Thema Datenschutz auseinandersetzen, um die Übermittlung von Daten an die USA und weitere Drittländer rechtskonform zu gestalten. Mit dem Einsatz moderner Verschlüsselungstechnologie ist man hier jedoch auf der sicheren Seite – und dämmt zugleich das Risiko von Cyberkriminalität und den Verlust oder Missbrauch geschäftskritischer Informationen ein.

(Entrust: ra)

eingetragen: 10.03.21

Newsletterlauf: 29.04.21

Entrust: Kontakt und Steckbrief

Der Informationsanbieter hat seinen Kontakt leider noch nicht freigeschaltet.