Durchsetzung interner Sicherheitsrichtlinien

Identity- und Access-Management: Administration und Revision erhalten eine transparente Sicht auf alle Benutzer und ihre Berechtigungen

Zugeschnittene Profile sowie die unmittelbare Vergabe bzw. der Entzug von Berechtigungen verringern die Gefahr des missbräuchlichen Datenzugriffs

(03.07.07) - Mit dem Unternehmen globalisiert auch die IT. Mitarbeiter unterschiedlichster Standorte sollen reibungslos kommunizieren und auf zentrale wie föderative Systeme zugreifen können. Damit es in geordneten Anwendungslandschaften aber nicht zur Anwenderanarchie kommt, nimmt ein sicheres und kosteneffizientes Management aller Zugriffsberechtigten einen wichtigen Stellenwert ein. Den Schlüssel zum erfolgreichen Identity- und Accessmanagement stellt die erfolgreiche Integration der Teillösungen zu einer Gesamtarchitektur dar.

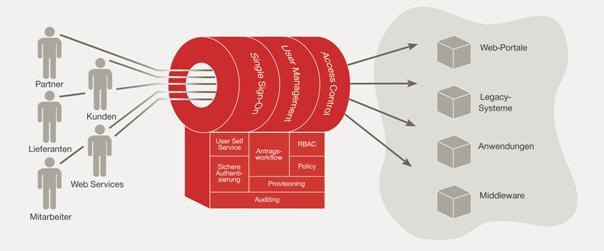

Identity- und (IAM) umfasst drei Bereiche

>> Access Control gewährleistet die Umsetzung der Sicherheitsrichtlinien in Zugriffskontrollsystemen.

>> User Management beinhaltet die globale Verwaltung aller Benutzer und ihrer Berechtigungen. Gemäß eines Regel- und Rollenmodells werden Accounts und Berechtigungen automatisiert bereitgestellt.

>> Single Sign-on (SSO) bewirkt, dass nach einem einmaligen Login am Arbeitsplatz die weiteren Anmeldungen an verschiedenen Anwendungen automatisiert und ohne zusätzliche Benutzerinteraktion ablaufen.

Die optimale Integration dieser drei Bereiche automatisiert Prozesse und reduziert so deutlich die Administrationsaufwände. Die Produktivität der Mitarbeiter erhöht sich durch den Einsatz einer SSO-Lösung sowie durch die schnelle Anpassung benötigter Berechtigungen mithilfe eines User-Management-Systems. Die Arbeitsabläufe werden effizienter, da sie nicht mehr durch zahlreiche Anmeldungen und Identifizierungen unterbrochen werden.

Ein durchgängiges Identity Management unterstützt Unternehmen bei der Durchsetzung unternehmensinterner Sicherheitsrichtlinien. Administration und Revision erhalten eine transparente Sicht auf alle Benutzer und ihre Berechtigungen. Zugeschnittene Profile sowie die unmittelbare Vergabe bzw. der Entzug von Berechtigungen verringern die Gefahr des missbräuchlichen Datenzugriffs. Durch SSO wird das Risiko von offen liegenden Passwörtern am Arbeitsplatz bei gleichzeitig gesteigertem Benutzer-Komfort minimiert.

Durch den schnellen und bedarfsgerechten Zugriff auf gewünschte Informationen entsteht für die Unternehmen und seine Partner ein erheblicher Mehrwert. Sie können schnell auf notwendige Veränderungen wie Modifikationen Ihrer Unternehmensstruktur reagieren. Auch technische Neuerungen, beispielsweise Web Services, lassen sich schnell und kostengünstig integrieren.

Die secunet Security Networks AG hat ein Vorgehensmodell entwickelt, das den Return of Investment (ROI) möglicher Lösungsvarianten ermittelt. Daran schließt sich eine Studie zur Konzeptionierung der Architektur und zur Produktauswahl an, die gemeinsam mit dem Unternehmen erstellt wird. Letztendlich unterstützt secunet die Unternehmen auch bei der Integration der Produkte sowie beim folgenden Roll-Out. Mit anderen Worten: secunet begleitet Unternehmen von der Konzeption und Entwicklung geeigneter Strategien bis hin zur Integration der optimalen Lösungen.

So hat secunet beispielsweise bei einem großen Versicherungsunternehmen durch den Einsatz eines Identity- und Accessmanagement-Systems verzweigte Arbeitsabläufe vereinfachen und somit die Effizienz des Unternehmens steigern können. Der Vorher-Nachher-Vergleich zeigt auf, wie die Situation beim Kunden im Einzelnen verbessert werden konnte:

Die Ausgangslage

>> 60 Prozent aller Anrufe beim Helpdesk waren passwortbezogene Anrufe

>> Die Sicherheits-Policy zum Wechsel der Passwörter war nicht praktikabel

>> Es gab Beschwerden wegen der umständlichen Login- Prozesse in den verschieden Internetapplikationen

>> Neue Mitarbeiter hatten lange Wartezeiten bis zum Erhalt der notwendigen Rechte für die erforderlichen Applikationen

>> Berechtigungen ehemaliger Mitarbeiter wurden nur unvollständig gelöscht

Nach der Realisierung des IAM Projektes durch secunet

>> Entlastung des User Help Desks durch deutlich weniger Passwortanrufe

>> Stärkung der IT-Sicherheit

>> Wesentliche Vereinfachung der Arbeitsabläufe durch automatisiertes Anmelden

>> Zentrales Login in alle Internetapplikationen

>> Effizientere Administrationsprozesse

>> Zentrales Management der Benutzer in den Applikationen

(secunet: ra)